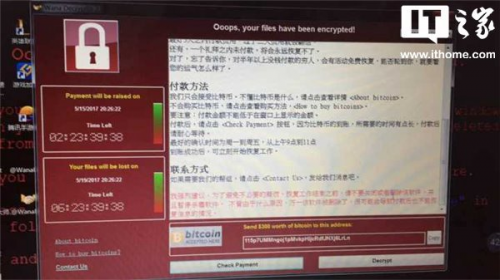

IT之家网友提供图片

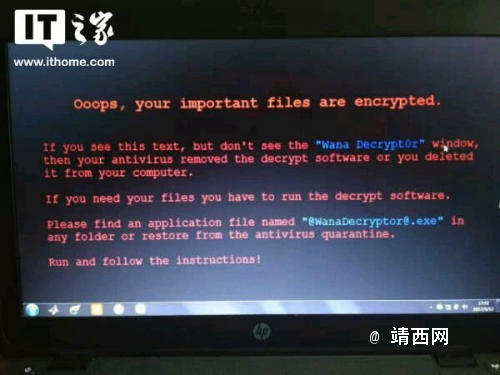

IT之家网友提供图片

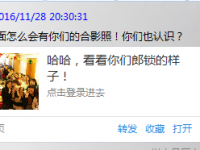

IT之家网友提供图片

最新进展:据BBC报道,计算机网络病毒攻击已经扩散到74个国家,包括美国、英国、中国、俄罗斯、西班牙、意大利等。

另据IT之家5月12日报道,今天晚上,IT之家有不少小伙伴投稿称,在12日晚20点左右,国内部分高校学生反映电脑被病毒攻击,文档被加密。攻击者称需支付比特币解锁。

据悉,病毒是全国性的,疑似通过校园网传播,十分迅速。目前受影响的有贺州学院、桂林电子科技大学、桂林航天工业学院以及广西等地区的大学。

近期国内多所院校出现勒索软件感染情况,磁盘文件会被病毒加密,加密使用了高强度的加密算法对难以破解,被攻击者除了支付高额赎金外,往往没有其他办法解密文件,只有支付高额赎金才能解密恢复文件,对学习资料和个人数据造成严重损失。根据网络安全机构通报,这是不法分子利用NSA黑客武器库泄漏的“永恒之蓝”发起的病毒攻击事件。“永恒之蓝”会扫描开放445文件共享端口的Windows机器,无需用户任何操作,只要开机上网,不法分子就能在电脑和服务器中植入勒索软件、远程控制木马、虚拟货币挖矿机等恶意程序。

在此提醒广大校园网用户:

1、为计算机安装最新的安全补丁,微软已发布补丁MS17-010修复了“永恒之蓝”攻击的系统漏洞,请尽快安装此安全补丁。

2、关闭445、135、137、138、139端口,关闭网络共享。

3、强化网络安全意识:不明链接不要点击,不明文件不要下载,不明邮件不要打开。

4、尽快(今后定期)备份自己电脑中的重要文件资料到移动硬盘、U盘,备份完后脱机保存该磁盘。

发回复:评论……

发回复:评论……